|

ГЛАВНАЯ

> Вернуться к содержанию

Полицейская и следственная деятельность

Правильная ссылка на статью:

Гонов Ш.Х., Милованов А.В.

Актуальные вопросы противодействия преступности в сети Даркнет

// Полицейская и следственная деятельность.

2021. № 1.

С. 26-34.

DOI: 10.25136/2409-7810.2021.1.34560 URL: https://nbpublish.com/library_read_article.php?id=34560

Актуальные вопросы противодействия преступности в сети Даркнет

Гонов Шамиль Хасанович

кандидат технических наук

доцент кафедры информационных технологий Академии управления МВД России

125171, Россия, г. Москва, ул. З.и А. Космодемьянских, 8

Gonov Shamil Khasanovich

PhD in Technical Science

Associate Professor at the Department of Information Technologies of the Academy of Management of the Ministry of Internal Affairs of the Russian Federation

125171, Russia, g. Moscow, ul. Z.i A. Kosmodem'yanskikh, 8

|

gonov@bk.ru

|

|

|

|

Милованов Антон Владимирович

преподаватель-методист центра командно-штабных учений Академии управления МВД России

125171, Россия, г. Г Москва, ул. Зои И Александра, 8

Milovanov Anton Vladimirovich

Lecturer and Supervisor at the Centre for Command and Staff Training of the Academy of Management of the Ministry of Internal Affairs of Russia

125171, Russia, g. G Moscow, ul. Zoi I Aleksandra, 8

|

Ant.milovanov2017@ya.ru

|

|

|

|

DOI: 10.25136/2409-7810.2021.1.34560

Дата направления статьи в редакцию:

09-12-2020

Дата публикации:

10-06-2021

Аннотация:

Статья посвящена актуальной проблематике значительного роста доли преступлений, совершаемых с использованием информационно-телекоммуникационных технологий, большая часть из которых совершается с применением технологий в теневом и скрытом сегменте сети Интернет. Объектом исследования являются общественные отношения в сфере противодействия преступности в сети Интернет. Предметом исследования выступают методы и механизмы совершения преступлений с использованием информационно-телекоммуникационных систем, а также технологии обеспечения информационной безопасности и методов деанонимизации. Основной целью исследования является разработка научно-обоснованных предложений, направленных на совершенствование технологии анализа и оценки преступности совершаемой с использованием информационно-телекоммуникационных систем. Научная значимость исследования определяется тем, что авторы систематизировали, обобщили и проанализировали типовые механизмы совершения преступлений с использованием информационно-телекоммуникационных систем. На основе проведенного анализа авторы сформулировали предложения и рекомендации. В работе рассмотрены основные методы и механизмы обеспечения информационной безопасности (анонимности в сети Интернет, а также некоторые перспективные технологии деанонимизации пользователей, которые могут быть использованы в процессе выявления и раскрытия преступлений. Авторами предложена базовая модель нарушителя, предназначенная для первичного изучения личности преступника. Также предложен подход к оценке его потенциала учитывающая особенности применения средств вычислительной техники в преступной деятельности в информационно-телекоммуникационных сетях.

Ключевые слова:

Даркнет, преступность, методы деанонимизации, модель злоумышленника, раскрытие преступлений, анонимность, информационно-телекоммуникационные сети, теневой Интернет, оценка потенциала, анализ преступности

Abstract: The article considers the topical issue of a significant growth of crimes in the field of information technologies most of which are committed in the dark and hidden web. The research object is social relations in the sphere of Internet crime prevention. The research subject is the methods and mechanisms of crimes using information systems, and the technologies of information safety provision and deanonymization. The main task of the research is to develop the scientifically-grounded ideas aimed at the enhancement of the technique of analysis and assessment of crimes committed via information and telecommunication systems. The scientific novelty of the research consists in the fact that the authors systematize, generalize and analyze the standard mechanisms of committing crimes using information technologies. Based on this analysis, the authors formulate suggestions and recommendations. The article considers the main methods and mechanisms of information safety provision (anonymity on the Internet, and some promising technologies of deanonymization which can be used in the process of crime detection and investigation. The authors formulate a basic model of an offender which can be used for a primary profiling of a criminal. They also formulate an approach to the assessment of his potential which takes into account the peculiarities of using computer equipment in criminal activities in information and telecommunication networks.

Keywords: Darknet, crime, deanonymization methods, attacker model, crime detection, anonymity, information and telecommunication networks, shadow Internet, potential assessment, crime analysis

В последние годы наблюдается значительный рост доли преступлений, совершаемых с использованием информационно-телекоммуникационных технологий [1]. Большая часть из них совершается с применением технологий в теневом и скрытом сегменте сети Интернет [2]. Таким образом, одним из важнейших стадий выявления и расследования преступлений становиться вопрос деанонимизации [3]. Актуальность данного вопроса в последние годы вызывает значительный интерес как практических работников, так и научного сообщества [4, 5, 6, 7].

По признаку доступности ресурсов сеть Интернет можно разделить на три уровня, видимая ее часть, охватываемая поисковыми системами (Yandex, Google, Rambler, Bing и др.), называется ClearNet-ом. Закрытые (условно-закрытые) и веб-ресурсы, не индексирующиеся поисковыми роботами (краулерами) и не отображающиеся при поисковых запросах называется глубоким интернетом (DeepWeb) и по мнению авторов занимает не менее 80% ресурсов сети. На последнем уровне расположен теневой интернет (DarkNet), на ресурсы которого можно зайти, используя специальное программное обеспечение (TOR, I2P, VPN и др.). Строго говоря, Даркнет не является структурным сегментом сети Интернет, рассматриваемая технология работает поверх существующих каналов связи с использованием аналогичных механизмов.

Постановка задачи

Вопросы обеспечения анонимности пользователей в сети интернет возникали уже на заре создания и становления общедоступных телекоммуникационных сетей. Ошибочно полагать, что вопросы анонимизации и деанонимизации актуальны только в последнее время. Здесь уместно вспомнить о некоторых существующих технологиях отслеживания работы (трекинга) пользователей. Данные технологии в основном применяются для маркетинговых целей и достаточно востребованы в рекламе (Alexa, SimilarWeb и др.). Однако, методы трекинга могут с успехом применяться и в целях деанонимизации пользователей, являющихся объектами оперативной разработки.

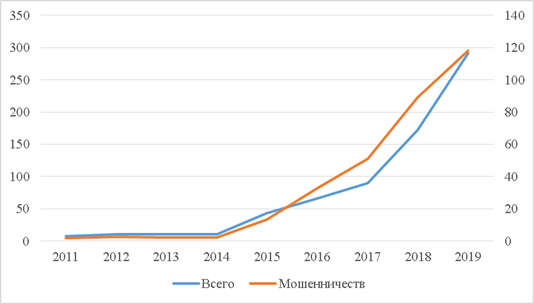

Рассмотрим некоторые тенденции преступности совершаемой в сфере телекоммуникаций и компьютерной информации (далее – «ТиКИ»). Статистические данные без учета данных по г. Севастополю и республике Крым за период с 2011 по 2019 г. приведены в таблице (таблица 1).

Таблица 1

|

|

2011

|

2012

|

2013

|

2014

|

2015

|

2016

|

2017

|

2018

|

2019

|

|

Всего, зарегистрировано преступлений, совершенных в сфере ТиКИ, тыс.

|

8,0

|

10,2

|

11,1

|

11,0

|

43,7

|

65,8

|

89,9

|

172,3

|

291,7

|

|

- в т.ч. мошенничеств, тыс.

|

1,8

|

2,7

|

2,2

|

2,2

|

13,5

|

32,8

|

51,2

|

89,1

|

118,3

|

Из вышеприведенных данных видно, что в последние годы наблюдается устойчивая динамика роста преступлений данной категории (рисунок 1). Так, темп роста в 2019 г. составил 69,3% (АППГ 91,6%), кроме этого почти в два раза увеличился удельный вес преступлений данной категории в общем количестве зарегистрированных с 8,8% до 14,6%. В тоже время, доля мошенничеств, совершенных с использованием телекоммуникаций и компьютерной информации в общем количестве зарегистрированных мошенничеств, увеличилась с 47,2% до 54,8%.

Рисунок 1. Преступления, совершаемые в сфере телекоммуникаций и компьютерной информации

Увеличение доли преступных проявлений в сети интернет, рост количества преступлений, совершаемых с использованием информационно-телекоммуникационных систем приводит к запрету сайтов с неприемлемым содержимым и как следствие, к блокировкам данных ресурсов. Однако, включение сайтов в «Единый реестр доменных имён, указателей страниц сайтов в сети «Интернет» и сетевых адресов, позволяющих идентифицировать сайты в сети «Интернет», содержащие информацию, распространение которой в Российской Федерации запрещено» приводит к применению соответствующих анонимайзеров.

Методы трекинга

Рассмотрим некоторые основные методы отслеживания пользователей: cookie (EverCookie), отслеживание IP-адреса, отпечаток браузера (Fingerprinting) и анализ поведения. Если первые две технологии достаточно хорошо известны, то последние две появились сравнительно недавно и постоянно совершенствуются. Кроме, этого в данных технологиях речь идет о вероятности, а не об однозначной идентификации пользователя. Так, применение технологии Fingerprinting позволяет идентифицировать устройство с которого осуществлялось посещение ресурса. Для примера, приведем некоторые параметры, по которому может осуществляться идентификация пользователя (наименование браузера, настройки экрана, JavaScript, язык и т.п.). По аналогичной технологии функционирует и метод анализ поведения, в которой основными параметрами являются скорость нажатия клавиш, перемещение указателя мыши и т.п. Очевидно, что здесь речь идет о технологиях машинного обучения на основе нейронных сетей.

Однако, рассмотренные технологии имеют скорее вспомогательное значение и в качестве доказательной базы при решении задач расследования преступлений в полной мере рассматриваться не могут. Таким образом, основным методом отслеживания работы в сети интернет остается анализ IP-адреса. К сожалению, данную технологию сложно отнести к высокоэффективным методам. Очевидно, что рост компьютерной грамотности, повсеместное распространение компьютерной техники и различных гаджетов, а также увеличение доли пользователей, имеющих доступ к сети интернет приводит к совершенствованию методов обеспечения анонимности. Тем сложнее становиться задача правоохранительных органов по противодействию преступным проявлениям в сети интернет.

Наиболее действенным и простым способом обхода блокировок Роскомнадзора следует признать использование технологии VPN, позволяющая создать защищенный туннель внутри сети незащищенной сети интернет. Однако, наиболее распространенным методом обеспечения анонимности является применение анонимных сетей, которые могут быть децентрализованными (I2P) или гибридными (TOR). Наиболее распространенной в мире является технология луковичной маршрутизации (TOR), позволяющая установить защищенное соединение с onion-ресурсами, за счет использование системы прокси-серверов, в которой осуществляется шифрование передаваемых данных. Относительная простота настройки и использования данной технологии позволила ей быстро завоевать популярность в сфере обеспечения анонимности работы в сети.

Анализируя данные, представленные на сайте metrics.torproject.org можно заметить, что количество пользователей TOR постепенно увеличивается и составляет приблизительно 350 тыс. Вместе с тем, некоторый рост в отдельные моменты времени связан с вредоносным программным обеспечением, работающим под управлением ботнета. Таким образом, несмотря на официальные статистические данные, в том числе и на указанном сайте, сложно оценить реальный масштаб распространения анонимных сетей.

Технологии поиска и получения информации в даркнете реализованы по аналогии с интернетом, здесь также есть и каталоги ресурсов, и поисковые системы. Существенным отличием является то, что наиболее распространенным источником информации выступают службы каталогов, в которых и размещаются соответствующие ссылки. Функционал поисковых систем в сети TOR (notEvil, TORCH, Ahmia и др.) значительно уступает аналогичным инструментам в сети интернет. Основными же ресурсами в сети TOR являются социальные сети, форумы, торговые площадки и др., с разнообразным содержимым от продажи наркотических средств, до детской порнографии.

Типовая схема совершения преступлений

В данной сети получили свое отражение и различные способы защиты клиентов, например, схема «гарант-сервис», в которой значительно повышается защищенность денежных операций при использовании электронных денег. Для регистрации электронных денег (далее «ЭПС») при помощи наиболее распространенных платежных систем (WebMoney, ЯндексДеньги, QIWI и др.) используются три основные технологии: «левая» сим-карта, готовый «кошелек» и «виртуальный номер банковской карты». Несмотря на ужесточение правил регистрации сим-карт, их приобретение и использование обычно не вызывает особых затруднений. Заметим, что «анонимная» сим-карта необходима только на первом этапе первичной регистрации в ЭПС и в дальнейшем не используется. В дальнейшем злоумышленником регистрируется аккаунт в ЭПС, пополняется, заводиться «левый» аккаунт в ЭПС, приобретается криптовалюта, пополняется кошелек и приобретается криптовалюта. Данная процедура может повторяться несколько раз пока не будет достигнута главная цель – усложнение процедуры деанонимизации злоумышленника за счет удлинения цепочки финансовых операций. По аналогичной схеме осуществляется и регистрация «виртуальных номеров банковских карт».

Применение ЭПС имеет один существенный недостаток, связанный с ограничением сумм денежных средств. Так, платежная система QIWI предлагает следующие типы кошельков: анонимный, стандартный и максимальный. Анонимный статус предполагает слишком низкую сумму финансовых операций, а максимальный предполагает личное обращение в офис для подтверждения учетной записи. Очевидно, что данная процедура для злоумышленника также является неприемлемой. Для получения стандартного уровня достаточно предоставить селфи с паспортом в руках и необходимости личного обращения в офис нет. Заметим, что даже в открытой сети интернет достаточно много ресурсов предоставляющих услуги по предоставлению «левых» фото с паспортом или другим документом. Такого рода услуги не редкость в сети TOR и являются легко доступными. Таким образом, наиболее «опасным» для злоумышленника этапом является процедура первичного получения доступа к ЭПС, в частности этап приобретения сим-карты.

Рассмотрим примерную схему одного из наиболее распространенных видов преступлений, совершаемых с использованием сети TOR – сбыт (приобретение) наркотических средств (далее «НС», «ПАВ» или «СДВ»), психоактивных веществ, сильнодействующих веществ. На торговых площадках обычно публикуются объявления о продаже НС, ПАВ, СДВ по двум позициям (предзаказ и готовый клад). Для связи с продавцом всегда применяется схема шифрования информации и цифровой подписи файлов (сообщений) на основе GPG (GNU Privacy Guard), с использованием открытого и закрытого ключей. Открытый ключ обычно прикрепляется к профилю пользователя и доступен для всех. Наиболее часто применяются свободные программы типа gpg4usb или gpg4win. «Покупатель» с использованием открытого ключа «продавца» и собственного закрытого ключа формирует сообщение и направляет его «продавцу». «Продавец» проверяет целостность сообщения отправителя и формирует ответ по аналогичной схеме. «Покупатель» лично или при помощи гаранта приобретает за криптовалюту запрашиваемую позицию и получает информацию о местонахождении клада (закладки). При использовании сервиса-гаранта после получения клада и проверки его гарант переводит криптовалюту «продавцу».

Рассмотрим некоторые особенности преступной деятельности так называемых «кладменов», т.е. лиц, производящих закладки наркотиков («товар»). На первом этапе осуществляется фасовка «товара». Чаще всего наркотики упаковываются в пластиковые пакетики (зиплоки) размерностью (4х6, 6х8). В основном применяются два основных метода закладок: закапывание в грунт (прикоп) или прикрепление к поверхности (металлической). В первом варианте, закладка фиксируются изоляционной лентой, чаще всего цветной, а во втором к нему прикрепляется неодимовый магнит. Особенностью первого метода является наличие четких ориентиров – например, (гараж (номер листа), стена (номер кирпича), дерево в парке и др. При применении данного метода ясно видны демаскирующие особенности: перекопанная земля, куски изоленты, разорванные зиплоки. При применении второго метода закладка крепиться на металлическую поверхность – например, подоконник, водосточную трубу, элементы ограждения и т.п. Демаскирующие особенности: кладмен обычно фотографирует закладку. Кроме этого закладка обычно маскируется под городской пейзаж. Чаще всего закладчик работает в знакомых районах поэтому есть высокая вероятность наличия нескольких закладок в одном районе. Наибольшая вероятность закладок наблюдается в вечерние часы (8-9 вечера), что вызвано снижением плотности нарядов патрульно-постовой службы в это время.

Модель злоумышленника и его потенциал

Для проведения эффективных мероприятий по выявлению и раскрытию преступлений, совершаемых с использованием информационно-телекоммуникационных технологий необходимо определить возможности злоумышленника, для чего необходимо сформировать модель злоумышленника и его потенциал. Авторами предложена следующая общая классификация злоумышленников с учетом их потенциала и возможностей (таблица 2).

Таблица 2

|

№

|

Потенциал

|

Вид

|

Возможности

|

|

1.

|

Базовый (низкий)

|

Пользователь с низким уровнем технических знаний и навыков. Не имеет специального образования

|

Имеет возможность получить информацию об отдельных методах и средствах обеспечения информационной безопасности, опубликованную в общедоступных источниках. На первом этапе не располагает средствами по приобретению вычислительной техники и средств защиты

|

|

2.

|

Повышенный (средний)

|

Пользователь с базовым уровнем технических знаний и навыков. Имеет техническое образование в области информационных технологий

|

Обладает первичными знаниями о методах и средствах обеспечения личной ИБ. Обладает информацией о методах и средствах обеспечения ИБ и умением их применять. Располагает значительными средствами по приобретению вычислительной техники и средств защиты

|

|

3.

|

Высокий

|

Профессионал с высоким уровнем технических знаний и навыков. Имеет специальное образование в области обеспечения информационной безопасности. Обладает навыками программирования и администрирования

|

Обладает углубленными знаниями о методах и средствах обеспечения личной информационной безопасности. Обладает полной информацией о методах и средствах обеспечения ИБ. Имеет возможность самостоятельно создавать методы и средства обеспечения личной ИБ. Может получить информацию о методах и средствах деанонимизации, применяемых правоохранительными органами и успешно противодействовать им.

|

Предложенная нами классификация носит общий характер и предназначена в первую очередь для первичного изучения личности злоумышленника. Далее рассмотрим некоторые особенности применения средств вычислительной техники в преступной деятельности в информационно-телекоммуникационных сетях.

Заметим, что применение специализированных операционных систем без установки на жесткий диск компьютера значительно повышает возможности анонимного входа и навигации по сети интернет. В качестве примера можно привести операционную систему TAILS, представляющую собой специальную модернизированную версию Linux Debian. Перечислим некоторые программные продукты, входящие в состав TAILS. TOR Browser – программа анонимной работы в сети, Mozilla Thunderbird – почтовое приложение, GNU Privacy Guard – программа для создания ключей шифрования и подписи сообщений, KeePassXC – менеджер паролей, Electrum Bitcoin – криптокошелек и Metadata Anonymisation Toolkit (МАТ) – программа для удаления матаданных в файлах. Например, программа МАТ позволяет удалять метаданные в графических файлах, т.к. большинство современных фотоаппаратов добавляет в фотографии метаданные формата Exif (производитель и модель камеры, время съемки и т.п.). Криминалистическое исследование аппаратных и программных средств не входит цель нашей статьи, однако заметим, что загрузка TAILS происходит разово и данные о работе системы хранятся в оперативной памяти и только в течении одного сеанса. Таким образом, использование операционной системы TAILS или аналогичных систем свидетельствует о достаточно высоком профессиональном уровне злоумышленника.

Подводя итог следует сказать, что технология деанонимизации является творческим процессом и применение типовых методик не вполне эффективно. При наличии у злоумышленника высокого потенциала его деанонмимизация может стать очень сложной, но выполнимой, задачей.

Библиография

1. Гаврилин Ю.В. Использование информации, полученной из сети Интернет, в расследовании преступлений экстремистской направленности/ Ю.В. Гаврилин, А.В. Шмонин// Труды Академии управления МВД России. 2019. № 1 (49). С. 105-111.

2. Миролюбов С.Л. Некоторые вопросы расследования преступлений в сфере незаконного оборота наркотических средств с использованием глобальной коммуникационной сети "Интернет" / С.Л.Миролюбов, Р.Г.Амиров // Ученые записки Казанского юридического института МВД России. 2020. Т. 5. № 2 (10). С. 186-190.

3. Павличенко Н.В. Сочетание гласных и негласных методов и средств в уголовном процессе: инновация или правовая реальность?/ Н.В. Павличенко, А.И. Тамбовцев// Труды Академии управления МВД России. 2017. № 3 (43). С. 111-115.

4. Корчагин А.Г. К вопросу о популярности криптовалюты в преступной среде /А.Г. Корчагин, А.А. Яковенко// Балтийский гуманитарный журнал. 2020. Т. 9. № 2 (31). С. 390-394.

5. Сомик К.В. Совершенствование противодействия экономической преступности, использующей возможности сети Интернет и криптографических средств / К.В. Сомик, А.Г.Хабибулин// Теория государства и права. 2020. № 4 (20). С. 220-231.

6. Корчагин А.Г. Криминогенная роль криптовалюты /А.Г. Корчагин, А.А. Яковенко// Юридические исследования. 2020. № 2. С. 9-19.

7. Новосельцева А.В. Современные методы атак деанонимизации на сеть TOR / А.В. Новосельцева, С.Г. Клюев // Прикаспийский журнал: управление и высокие технологии. 2020. № 1 (49). С. 155-161.

References

1. Gavrilin Yu.V. Ispol'zovanie informatsii, poluchennoi iz seti Internet, v rassledovanii prestuplenii ekstremistskoi napravlennosti/ Yu.V. Gavrilin, A.V. Shmonin// Trudy Akademii upravleniya MVD Rossii. 2019. № 1 (49). S. 105-111.

2. Mirolyubov S.L. Nekotorye voprosy rassledovaniya prestuplenii v sfere nezakonnogo oborota narkoticheskikh sredstv s ispol'zovaniem global'noi kommunikatsionnoi seti "Internet" / S.L.Mirolyubov, R.G.Amirov // Uchenye zapiski Kazanskogo yuridicheskogo instituta MVD Rossii. 2020. T. 5. № 2 (10). S. 186-190.

3. Pavlichenko N.V. Sochetanie glasnykh i neglasnykh metodov i sredstv v ugolovnom protsesse: innovatsiya ili pravovaya real'nost'?/ N.V. Pavlichenko, A.I. Tambovtsev// Trudy Akademii upravleniya MVD Rossii. 2017. № 3 (43). S. 111-115.

4. Korchagin A.G. K voprosu o populyarnosti kriptovalyuty v prestupnoi srede /A.G. Korchagin, A.A. Yakovenko// Baltiiskii gumanitarnyi zhurnal. 2020. T. 9. № 2 (31). S. 390-394.

5. Somik K.V. Sovershenstvovanie protivodeistviya ekonomicheskoi prestupnosti, ispol'zuyushchei vozmozhnosti seti Internet i kriptograficheskikh sredstv / K.V. Somik, A.G.Khabibulin// Teoriya gosudarstva i prava. 2020. № 4 (20). S. 220-231.

6. Korchagin A.G. Kriminogennaya rol' kriptovalyuty /A.G. Korchagin, A.A. Yakovenko// Yuridicheskie issledovaniya. 2020. № 2. S. 9-19.

7. Novosel'tseva A.V. Sovremennye metody atak deanonimizatsii na set' TOR / A.V. Novosel'tseva, S.G. Klyuev // Prikaspiiskii zhurnal: upravlenie i vysokie tekhnologii. 2020. № 1 (49). S. 155-161.

Результаты процедуры рецензирования статьи

В связи с политикой двойного слепого рецензирования личность рецензента не раскрывается.

Со списком рецензентов издательства можно ознакомиться здесь.

Предмет исследования в представленной статье составляют, как следует из ее наименования, «Актуальные вопросы противодействия преступности в сети Даркнет». На самом деле содержание статьи уже заявленного – автора в основном интересует проблема деанонимизации преступников, использующих Даркнет для совершения преступных деяний. В тексте работы неоднократно встречаются указания на это самого ученого, так же как и в заключительной фразе. С учетом сказанного необходимо уточнить название статьи. Кроме того, что внимание автора не концентрируется на всех актуальных вопросах противодействия преступности в сети Даркнет, в статье не указываются конкретные меры противодействия таковой.

Методология исследования в тексте работы не раскрывается. Исходя из анализа ее содержания, автором использовались всеобщий диалектический, логический, статистический, формально-юридический, герменевтический методы исследования.

Актуальность избранной автором темы исследования определена довольно кратко. Ученый совершенно справедливо отмечает «… значительный рост доли преступлений, совершаемых с использованием информационно-телекоммуникационных технологий» в том числе «… в теневом и скрытом сегменте сети Интернет». Вполне естественно, что перед практическими работниками и научным сообществом встают вопросы об эффективном противодействии преступности такого рода. При раскрытии актуальности темы исследования ученым не описывается степень изученности затрагиваемых им в статье вопросов (только отмечен повышенный интерес к таковым ученых в последние годы), не перечислены фамилии тех, кто занимался исследованием обозначенных автором проблем. Часть материала, который мог бы быть размещен во вводной части работы (речь о статистических данных), содержится в основной части работы.

В чем состоит научная новизна исследования, автором в тексте статьи не указано. Видимо, она должна была состоять в конкретных предложениях автора по противодействию совершению преступлений в сети Даркнет, но таких предложений ученый не делает. Статья носит описательный характер. Автор ставит проблемы, но не предлагает путей их решения. Ученый не дает оригинальных дефиниций научных понятий, не делает практических рекомендаций по расследованию преступлений с использованием информационно-телекоммуникационных технологий в сети Даркнет.

Научный стиль исследования выдержан автором в полной мере.

Структура работы не вполне логична. Вводная часть работы скомкана. Как уже отмечалось, автор не указал степень изученности поднимаемых им в статье вопросов и не перечислил фамилии ученых, которые занимались исследованием проблем существования и функционирования Даркнета. Основная часть работы разбита на несколько подразделов: «Постановка задачи», «Методы трекинга», «Типовая схема совершения преступлений», «Модель злоумышленника и его потенциал». Заключительная часть исследования фактически отсутствует.

Содержание работы, как уже было указано, не соответствует ее наименованию. Также исследование не лишено ряда других серьезных недостатков.

Так, в тексте статьи встречаются логические противоречия. В начале работы автор пишет о преступлениях, совершаемых с использованием информационно-телекоммуникационных технологий: «Большая часть из них совершается с применением технологий в теневом и скрытом сегменте сети Интернет». Чуть ниже говорится: «Строго говоря, Даркнет не является структурным сегментом сети Интернет».

Один из подразделов основной части исследования называется «Модель злоумышленника и его потенциал». Более логично было бы дать полную криминологическую характеристику личности преступника, совершающего преступления в сети Даркнет, а также уделить большее внимание способам совершения таких преступлений.

Библиография исследования представлена всего 7 источниками (научными статьями за 2017-2020 гг.), что не позволило автору раскрыть поднимаемые им вопросы с должной степенью глубины. С учетом повышенного интереса современных ученых к данной проблематике, библиографическая база исследования могла бы быть представлена не одним десятком статей. Автору рекомендуется обратиться к научным работам Д. С. Азиевой, Д. В. Жмурова, А. А. Мазура, И. Е. Миловой, А. Ю. Петухова, Э. Л. Сидоренко, Д. А. Феоктистова, Б. Ю. Чуваткина, И. А. Шеллер и др. Обращение к указанным статьям позволит автору углубить содержание своей работы, высказать новые научные идеи, сделать интересные практические рекомендации по противодействию преступности в сети Даркнет.

Апелляция к оппонентам полностью отсутствует. Автор не вступает в научные дискуссии, в результате чего складывается впечатление, что рассматриваемые им вопросы к проблемным не относятся (что, конечно же, не соответствует действительности).

Интерес читательской аудитории к представленной статье может быть проявлен, прежде всего, со стороны специалистов в сфере уголовного права, криминологии, виктимологии, криминалистики несмотря на наличие замечаний. Работа рекомендуется к публикации.

Ссылка на эту статью

Просто выделите и скопируйте ссылку на эту статью в буфер обмена. Вы можете также

попробовать найти похожие

статьи

|

|